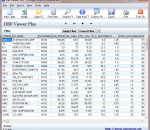

DBF Viewer Plus est un afficheur de tableau de DBF portable, plus quelques fonctionnalités supplémentaires pour l'édition, la recherche et l'exportation vers de nombreux formats différents. DBF Viewer Plus ne pas exiger et installer à exécuter et peut donc être exécuté depuis un lecteur USB, CD/DVD ou autres dispositifs de stockage portatifs.

Un simple toucher vous rend fière allure ! Appliquer une retouche naturelle ou un relookage de grésillement avec des résultats étonnants. Perfect365 est une application d'one-of-a-kind portrait qui permet à quiconque de facilement sélectionner les styles tendance relooking ou peaufiner chaque détail du visage pour obtenir de grands regards.

Phereoshop application vous permet de stocker et organiser des images ainsi que modifier des images stéréo avec des outils développés pour la stéréo spécifique édition besoins de retouche d'image non destructif. Vous pouvez également utiliser la visionneuse intégrée d'image stéréo pour un affichage plein écran. Il supporte les modes 3D plus populaires : NVIDIA 3D Vision, Side-by-side (parallèle et croisée), TV 3D (côte-côte pressé). Caractéristiques:-gestion d'images stéréo : albums, les tags, les descriptions, les Rechercher ; -des outils d'édition non destructive : color correction, récolte, stéréo aligner ; -visionneuse plein écran avec différentes stéréo Regarde un modes ; -exporter et importer des fichiers MPO, JPS, PNS, JPG, PNG, TIFF et BMP ; -image partager via le service web de Phereo.com. -une interface claire et intuitive ; -plusieurs modes stéréo : NVIDIA 3D Vision, Side-by-side (parallèle et croisée), anaglyphe, 3D TV (côte-côte pressé) ; -Shell Extension Manager : MPO, JPS, stéréo PNS formats miniatures soutien pour l'Explorateur Windows.

Cocon protège votre identité afin que vos données mène nulle part. Maintenant vous pouvez apprécier le Web sachant que vous êtes en sécurité des regards indiscrets. Cocon s'arrête entreprises de suivre vos mouvements et la collecte de vos données en ligne. Les serveurs de Cocoon protègent votre ordinateur chaque fois que vous vous connectez. Virus, logiciels espions et logiciels malveillants ne peuvent pas vous toucher.

Prenez le volant de camions inspirés par les véritables desseins de 7 fabricants de camion européen majeur, y compris la licence officielle de Man. Livrer la cargaison entre 18 grandes villes allemandes reliées par des autoroutes. Nouveau - 4 nouvelles destinations en Autriche. Choisissez parmi plus de 60 charges différentes. Commencer votre carrière comme salarié d'une société de transport de fret, travailler dur pour pouvoir acheter notre propre camion et démarrer votre propre entreprise. Achetez garages et installation succursales à travers l'Allemagne et l'Autriche pour accueillir votre flotte de camions en pleine croissance. Mise à niveau de vos camions et conservez-les dans des conditions top pour une efficacité maximale. Conduire à travers une représentation réaliste de l'Allemagne, visiter ses belles villes, choisissez parmi plus de soixante types de cargaison et les livrer à temps ! Cultiver votre flotte de camions et d'embaucher les pilotes plus expérimentés pour créer votre entreprise !

TortoiseSVN est un contrôle de révision vraiment facile à utiliser / version control / source contrôle logiciel pour Windows. Il est basé sur la Subversion. TortoiseSVN fournit une interface utilisateur agréable et facile pour Subversion. Il est développé sous licence GPL. Qui signifie qu'il est offert gratuitement, y compris le code source. Mais juste au cas où vous ne savez pas trop bien la GPL : vous pouvez utiliser TortoiseSVN pour développer des applications commerciales ou simplement l'utiliser dans votre entreprise sans aucune restriction. Étant donné que ce n'est pas une intégration d'un IDE spécifique comme Visual Studio, Eclipse ou d'autres, vous pouvez l'utiliser avec tous les outils développement vous aimez. Comme un client Subversion, TortoiseSVN possède toutes les caractéristiques de Subversion lui-même, y compris : plus récentes fonctionnalités CVS. Répertoires, changements de noms et meta-données de fichier sont versionnés. Validations sont véritablement atomiques. Ramification et le marquage sont des opérations à bas prix (temps constant). Gestion efficace des fichiers binaires.

JxBrowser 4 permet une intégration transparente du composant de navigateur web Google Chrome dans les applications Java AWT/Swing sur trois grandes plates-formes de système d'exploitation, ajout de la technologie de pointe web à votre application Java. La bibliothèque vous permet d'intégrer un composant Swing léger dans votre application Java pour afficher les pages web modernes, soutien des dernières normes web telles que HTML5, CSS3, JavaScript etc..

Espion BHO Remover (anciennement BHORemover) est l'outil avancé d'explorer et de supprimer de BHO malveillants de votre système. BHO signifie "Browser Helper Objects' qui sont des plugins écrits pour « Internet Explorer » améliorer ses capacités. Cette fonctionnalité est souvent utilisée par de nombreux programmes de logiciels espions pour surveiller les habitudes de navigation de l'utilisateur et de voler les informations d'identification des utilisateurs en mode silencieux. Aussi certains de la BHO de ralentir le système considérablement. SpyBHORemover aide dans l'identification rapide et l'élimination de présente de tels BHO l'espion dans le système. Principales caractéristiques de Spy BHO Remover, * automatiquement scanner & analyser les BHOs installés dans le système. * 'Avancée analyse des menaces"pour chaque BHO installé en utilisant le mécanisme intégré d'heuristique. * Couleur base de représentation de menace pour une identification rapide et séparation des BHOs issu des différents niveaux de menace. * Nouveau 'Sauvegarde & restauration' fonctionnalité permet aux utilisateur à supprimer et ré-installer BHO comme autant de fois sans aucun soucis. * Montre tous les processus en cours d'exécution ayant la DLL BHO sélectionnés et offre la possibilité de tuer le processus ou supprimer la DLL de ces processus. * Particularité pour totalement activer/désactiver tous installé BHOs pour l'utilisateur actuel à un seul coup. * ' Vérification de menace en ligne' de BHO malveillant, utilisez l'un des portails en ligne populaires suivantes. * BHO scan rapport ainsi que les données analytiques menace au format HTML pour l'analyse hors ligne. * Entièrement Portable outil mais est également livré avec le programme d'installation. Espion BHO Remover fonctionne sur une large gamme de plateformes à partir de Windows XP pour le dernier système d'exploitation, Windows 8.

Ghostery voit le web invisible - tags, les pixels invisibles, pixels et balises. Ghostery suit les trackers et vous donne un appel nominal des réseaux ad, les fournisseurs de données comportementales, éditeurs web et autres entreprises intéressées par votre activité. Après avoir montré à vous qui vous suit, Ghostery vous donne également une chance d'apprendre plus sur chaque entreprise qu'il identifie. Comment ils décrivent eux-mêmes, un lien vers leur politique de confidentialité et un échantillon de pages où nous avons trouvé eux sont juste un clic. Ghostery vous permet de bloquer les scripts par les sociétés que vous ne faire confiance, supprimer des objets partagés locaux et même bloquer les images et les iframes. Ghostery met votre confidentialité web dans vos mains.

USB Disk Security offre une protection contre les programmes malveillants essayant d'attaquer via clé USB. Il offre un niveau élevé de protection contre le vol et la divulgation accidentelle de données confidentielles et empêche les personnes non autorisées de voler vos données. USB Disk Security est le meilleur logiciel de sécurité pour protéger l'ordinateur déconnecté sans avoir besoin de mises à jour de signature. Cette solution légère et facile à utiliser est compatible avec d'autres logiciels antivirus et ne ralentit pas votre ordinateur à tous.

À la page d'accueil, vous pouvez télécharger des centaines de jeux gratuits, avec plusieurs genres différents à choisir. Idéal pour le joueur occasionnel qui ne veut pas dépenser beaucoup d'argent sur les jeux de carte, ce lieu vous offre la possibilité de se détendre. Sûr, sécurisé et rempli avec beaucoup de choix, MyPlayCity dispose de tout, des jeux de course de remakes de vieux classiques. Tous les jeux proposés ont un aperçu détaillé, une liste de fonctionnalités, configuration requise et une sélection de captures d'écran pour vous aider à décider si un jeu particulier est fait pour vous. Un seul des centaines de jeux à choisir dans cette énorme collection est le fun et addictif Road Attack ; un jeu de voiture de course avec un twist fou et amusant. Avec courses dont le tir, vous pouvez ramasser armes ajout, mises à niveau de moteur plus rapides et armure, tout en faisant disparaître vos ennemis le long du chemin ! Dérouler aujourd'hui et télécharger des jeux gratuits au contenu de votre coeur, sans avoir à vous soucier de la publicité intrusive, les logiciels espions dangereux ou excessivement élevés configuration requise.

GOM Media Player, le lecteur multimédia seulement vous avez besoin - gratuitement ! Non seulement est GOM Media Player, un lecteur vidéo entièrement gratuit, avec sa prise en charge intégrée pour tous les vidéo populaire et formats de Media Player, des tonnes de fonctionnalités avancées, personnalisation extrême, et le service de recherche de Codec, GOM Media Player est sûr de répondre à tous vos besoins de lecture. Avec des millions d'utilisateurs dans des centaines de pays, GOM Media Player est l'un des plus populaires lecteurs de vidéo du monde. Whats New : Ajouté « Touch » dispositif d'ajustement pour les appareils à écran tactile. Fonction « Rechercher » supplémentaire sur la playlist. (Ctrl + F) Prise en charge « URL HTTPS » pour youtube ou lecture radio net. (Ctrl + U) Ajouté « Musique Tap » préférences liées à lire des fichiers musicaux. Amélioration des performances liées à « vitesse d'ajouter & effacer » des fichiers sur la playlist. Autres corrections diverses, corrections et modifications

Iperius Backup est l'un des meilleurs logiciel de sauvegarde gratuit, également publié dans des éditions commerciales pour ceux qui ont besoin de fonctionnalités de sauvegarde avancées pour leur entreprise. La version gratuite d'Iperius Backup vous permet de sauvegarder vers n'importe quel périphérique de stockage de masse, tels que NAS, disques durs externes USB, lecteurs RDX, et les ordinateurs en réseau. Il inclut la planification globale et les fonctions de l'envoi d'e-mails. Il prend en charge la compression zip sans limite de taille, la sauvegarde incrémentielle, l'authentification réseau et l'exécution des scripts et des programmes externes.

MaryFi est un routeur logiciel gratuit et facile à utiliser pour les ordinateurs Windows 7, 8 et 8.1. Avec Maryfi, les utilisateurs peuvent partager sans fil n'importe quelle connexion Internet tels que : un modem câble, une carte cellulaire ou même un autre réseau Wi-Fi. Autres appareils Wi-Fi activée, y compris les ordinateurs portables, smartphones, lecteurs de musique et les systèmes de jeu peuvent voir et rejoindre votre hotspot Maryfi juste comme n'importe quel autre point d'accès Wi-Fi et restent sûr et sécurisé par mot de passe de cryptage WPA2.